השוואת פרוטוקול VPN: PPTP מול L2TP מול OpenVPN מול SSTP מול IKEv2

בעוד שמתברר שרוב טכנולוגיות הצפנת ה-VPN מוסמכות ומפותחות על ידי המכון הלאומי לסטנדרטים וטכנולוגיה, גילויים חדשים של אדוארד סנודן המראים שה-NSA עבד כדי לפצח ולחתור תחת הטכנולוגיות הללו במשך שנים – דיי מזעזעים. זה בהחלט מעלה את השאלה "האם טכנולוגיות VPN אלה באמת בטוחות"? כדי למצוא תשובה, החלטנו שהגיע סוף סוף הזמן לכתוב מאמר זה.

נתחיל בדיון על ההבדלים העיקריים בין פרוטוקולי VPN וכיצד הם משפיעים על משתמשים, לפני שנצלול למושגים העיקריים המעורבים בהצפנה, והתבוננות על איך המתקפה של ה-NSA על סטנדרטי ההצפנה משפיעים על מיליוני משתמשי ה-VPN ברחבי העולם.

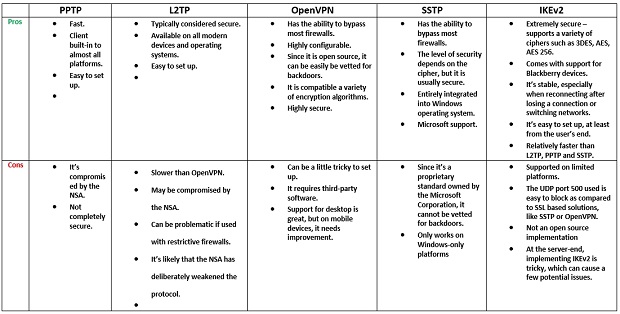

PPTP

פותח על ידי קונסורציום שנוסד על ידי חברת מיקרוסופט, Port-to-Port Tunneling יוצר רשת וירטואלית פרטית ברשתות חיוג, והיה לפרוטוקול הסטנדרטי לרשתות VPN מאז הקמתו. פרוטוקול ה-VPN הראשון שנתמך על ידי ווינדוס, PPTP מספק אבטחה על ידי הסתמכות על מגוון רחב של שיטות אימות, כמו MS_CHAP v2, שהוא הנפוץ מכל השיטות.

לכל מכשיר ופלטפורמה הבנויים להתאים ל-VPN יש PPTP כסטנדרט, ומאחר והגדרתו היא קלה יחסית, הוא נשאר הבחירה העיקרית לספקי VPN ולעסקים. כמו כן, ביצועו דורש תקורת חישוב נמוכה, מה שהופך אותו לאחד מפרוטוקולי ה-VPN המהירים הזמינים שיש כיום.

אך למרות שה-PPTP משתמש בדרך כלל בהצפנת 128-ביט, ישנן כמה נקודות חולשה מבחינת האבטחה, כשאימות ה- MS-CHAP v2הוא החמור ביותר. בעקבות זאת, ניתן לפצח את ה-PPTP תוך יומיים. ולמרות שהפגם תוקן על ידי מיקרוסופט, ענקית הטכנולוגיה בעצמה ממליצה למשתמשי VPN להשתמש ב-SSTP או L2TP במקום.

עם PPTP כל כך חסר בטחון, לא מפתיע שפענוח הצפנת תקשורת PPTP הוא כמעט בוודאות הסטנדרט ב-NSA. אף על פי כן, מה שיותר מדאיג הוא ש-NSA פענחו (או בדרך לפענח) כמויות עצומות של נתונים ישנים יותר, אשר הוצפנו אפילו כשה-PPTP נחשב לפרוטוקול מאובטח על ידי מומחי אבטחה.

יתרונות

- מהיר

- קליינט מובנה כמעט לכל הפלטפורמות

- קל להגדרה

חסרונות

- נפגע על ידי NSA

- לא לגמרי מאובטח

L2TP ו-L2TP/IPsec

פרוטוקול מנהרה שכבה שנייה, בניגוד לשאר פרוטוקולי ה- VPN, לא מספק בטיחות או הצפנה לתעבורה העוברת דרכו. בגלל זה, הוא מיושם בדרך כלל עם חבילה של פרוטוקולים הידועה בשם IPsec כדי להצפין נתונים לפני העברתם, מה שמספק פרטיות וביטחון למשתמשים. כל המתקנים המודרניים ומערכות ההפעלה המתאימים ל-VPN מגיעים מובנים עם L2TP/IPsec. ההגדרה מהירה וקלה כמו ב-PPTP, אך יכולות להתעורר בעיות, מאחר והפרוטוקול משתמש ביציאת UDP 500, שהיא מטרה קלה לחסימות של חומות האש של NAT. לכן, העברת יציאה עשויה להידרש אם נעשה שימוש עם חומת אש.

אין נקודות חולשה רציניות המקושרות עם הצפנת IPsec, והוא עשוי להיות מאובטח אם ייושם כראוי. אף על פי כן, הגילויים של אדוארד סנודן מרמזים מאד כי נפגע על ידי ה-NSA. ג'ון גילמור, החבר המייסד ומומחה האבטחה של ה- Electric Frontier Foundation, טוען כי סביר שהפרוטוקול הוחלש בכוונה על ידי ה-NSA. נוסף לכך, מאחר שפרוטוקול ה- LT29/IPsec מתמצת נתונים פעמיים, הוא לא מאד יעיל, בניגוד לפתרונות מבוססי SSL, ולכן איטי יותר במעט מפרוטוקולי VPN אחרים.

יתרונות

- נחשב למאובטח בדרך כלל

- זמין בכל המכשירים המודרניים ומערכות ההפעלה

- קל להגדרה

חסרונות

- איטי יותר מ-OpenVPN

- עלול להיות חשוף לפגיעת ה-NSA

- עלול להיות בעייתי אם נמצא בשימוש עם חומות אש

- סביר להניח שה-NSA החלישו בכוונה את הפרוטוקול שלו

OpenVPN

טכנולוגיית קוד פתוח חדשה יחסית, OpenVPN משתמשת בפרוטוקולים SSLv3/TLSv1 וספריית OpenSSL, יחד עם שילוב של טכנולוגיות אחרות, כדי לספק למשתמשים פתרון VPN אמין וחזק. הפרוטוקול קל להגדרה ופועל הכי טוב על יציאת UDP, אך ניתן להגדירו כך שירוץ על כל יציאה אחרת, דבר המקשה מאד על גוגל ושירותים דומים אחרים לחסום את הפרוטוקול.

יתרון נהדר נוסף של הפרוטוקול הוא שספריית ה-OpenSSL שלו תומכת במגוון אלגוריתמים מוצפנים, כמו 3DES, AES, Camellia, Blowfish, CAST-128 ועוד, למרות ש-Blowfish או AES נמצאים בשימוש כמעט בלעדי של ספקי VPN. OpenVPN מגיע עם הצפנת Blowfish 128-ביט מובנית. הוא נחשב לבטוח בדרך כלל, אך יש לו גם כמה חולשות.

בכל הנוגע להצפנה, AES היא הטכנולוגיה החדשה ביותר הזמינה, והיא נחשבת ל'סטנדרט הזהב'. זה פשוט משום שאין לה חולשות ידועות, עד כדי כך, שהיא גם אומצה על ידי סוכנויות וממשלת ארה"ב על מנת להגן על נתונים 'בטוחים'. היא יכולה להתמודד עם קבצים גדולים טוב יותר יחסית מגודל הבלוק 64-ביט של Blowfish. עם זאת, שניהם סתרים מוסמכי NIST ולמרות שהם עשויים כעת להיות מוכרים כבעיה באופן נרחב, יש כמה בעיות עם זה, עליהן נעבור בהמשך.

ראשית, מהירות הביצועים של פרוטוקול OpenVPN תלוי ברמת ההצפנה אשר בשימוש, אך הוא בדרך כלל מהיר יותר מ-IPsec. למרות ש-OpenVPN הוא כעת חיבור ה-VPN בברירת מחדל ברוב שרתי ה-VPN, הוא עדיין לא נתמך על ידי שום פלטפורמה. עם זאת, הוא נתמך על ידי מרבית תוכנות הצד שלישי, הכוללות גם את אנדרואיד ו-iOS.

בכל הנוגע להגדרה, היא מסובכת במעט בהשוואה ל- L2TP/Ipsecו-PPTP, במיוחד כשיש שימוש בתוכנת ה-OpenVPN הגנרית. לא רק שעלייך להוריד ולהתקין את הקליינט, יש צורך גם בהתקנה של קבצי הגדרה נוספים. מספר ספקי VPN מתמודדים עם בעיית ההגדרה הזו בעקבות האספקה של קליינטי VPN מותאמים אישית.

עם זאת, אם לוקחים את כל הגורמים בחשבון ובהתחשב במידע שסופק על ידי אדוארד סנודן, נראה כי OpenVPN לא נחלש או נפגם על ידי ה-NSA. הוא נחשב גם כעמיד בפני ההתקפות של NSA בשל השימוש שלו בחילופי מפתח ארעים. ללא ספק, אף אחד לא מודע ליכולות המלאות של ה-NSA, אבל גם המתמטיקה וגם הראיות, מצביעים על כך ש-OpenVPN, אם משולב עם צופן חזק יותר, הוא פרוטוקול ה-VPN היחידי שניתן להחשיב כבטוח.

יתרונות

- בעל היכולת לעקוף את רוב חומות האש

- ניתן להגדרה בקלות

- מאחר והוא קוד פתוח, אפשר לבדוק בקלות את הדלתות האחוריות שלו

- מתאים עם מגוון אלגוריתמים של הצפנה

- בטוח מאד

חסרונות

- יכול להיות קצת מסובך להגדרה

- דורש תוכנת צד שלישי

- התמיכה למחשב נהדרת, אבל עבור מכשירים ניידים היא זקוקה לשיפור

SSTP

הוצג על ידי תאגיד מיקרוסופט בחבילת השירות 1 של ווינדוס ויסטה, מנהור שקע מאובטח זמין כעת עבור SEIL, לינוקס ו- RouterOS, אך נחשב עדיין לפלטפורמה של ווינדוס בלבד. מאחר והוא משתמש ב-SSL v3, הוא מספק יתרונות הדומים ל-OpenVPN, בעיקר בגלל שהוא משתלב עם ווינדוס.

עם זאת, זה קניין סטנדרטי הנמצא ברשות מיקרוסופט. בעוד שלענקית הטכנולוגיה עבר של שיתוף פעולה עם ה-NSA, יש גם השערות על דלתות אחוריות המובנות במערכת ההפעלה ווינדוס, ולכן הוא לא משרה בטחון כמו סטנדרטים אחרים.

יתרונות

- בעל יכולת לעקוף את רוב חומות האש

- רמת האבטחה תלויה במצפן, אך הוא בדרך כלל בטוח

- משתלב לגמרי עם מערכת ההפעלה של ווינדוס

- תמיכה של מיקרוסופט

חסרונות

- מאחר והוא קניין סטנדרטי הנמצא ברשות מיקרוסופט, לא ניתן לבדוק אותו לדלתות אחוריות

- עובד רק עם פלטפורמות של ווינדוס

IKEv2

פרוטוקול מנהור המבוסס על IPsec, Internet Key Exchange Version 2 פותח על ידי סיסקו ומיקרוסופט יחדיו, והוא משולב בגרסאות 7 ומעלה של פלטפורמת ווינדוס. הוא מגיע עם יישומים תואמים ופיתוחי קוד פתוח ללינוקס ופלטפורמות אחרות, וגם יש לו תמיכה במכשירי בלקברי.

מכונה VPN Connect על ידי חברת מיקרוסופט, הוא טוב בחיבורים מחדש ל-VPN באופן אוטומטי כשחיבור לאינטרנט אובד זמנית. משתמשים במכשירים ניידים מפיקים את המיטב מ- IKEv2 שכן פרוטוקול הניידות וההתחברות למספר רשתות בו זמנית המוצע כסטנדרט, הופך אותו גמיש מאוד לשינוי רשתות. בנוסף, הוא גם נהדר למשתמשי בלקברי מאחר וה- IKEv2 הוא בין פרוטוקולי ה-VPN היחידים שתומך במכשירי בלקברי. למרות שה-IKEv2 נגיש באופן יחסי בפחות פלטפורמות לעומת ה-IPsec, הוא נחשב טוב באותה המידה במונחים של יציבות, אבטחה וביצועים.

יתרונות

- בטוח מאד – תומך במגוון סתרים כמו 3DES, AES, AES 256

- מגיע עם תמיכה למכשירי בלקברי

- יציב, במיוחד בחיבור מחדש לאחר איבוד החיבור או החלפת רשתות

- קל להגדרה, לפחות מצד המשתמש

- יחסית מהיר יותר מ- L2TP, PPTP ו-SSTP

חסרונות

- נתמך בפלטפורמות מוגבלות

- יציאת ה-UDP 500 שהוא משתמש בה קלה לחסימה בהשוואה לפתרונות מבוססי SSL, כמו SSTP או OpenVPN

- אין יישום קוד פתוח

- מבחינת השרת, יישום IKEv2 הוא מסובך, דבר אשר יכול לגרום לכמה בעיות פוטנציאליות

נושאים

כדי להבין הצפנה, צריך לתפוס מספר מושגי מפתח, שבכולם נדון בהמשך.

אורך מפתח הצפנה

הדרך הגסה ביותר לקבוע כמה זמן ייקח לשבור צופן ידועה כאורך מפתח, שאלה הם מספרי גלם המורכבים מאפס ואחד הקיימים בצופן. באותו האופן, חיפוש מפתח ממצה (או מתקפה פראית) הוא הצורה הגסה ביותר של התקפה על צופן, שבה אתה מנסה כל שילוב אפשרי עד שהנכון נמצא. במונחים של אורך מפתח, רמת ההצפנה בשימוש על ידי ספקי VPN היא בין 128 ל-256 ביט. רמות גבוהות יותר משמשות לאימות נתונים ולחיצת יד, אבל האם זה אומר שהצפנת 256 ביט טובה יותר מהצפנת 128 ביט?

ובכן, בכדי למצוא את התשובה הנכונה, בואו נשפוך קצת אור על המספרים:

- כדי לשבור צופן מפתח 128 ביט באופן מהימן, דרושות 4x10(38) פעולות.

- כדי לשבור צופן מפתח 256 ביט באופן מהימן, דרוש כוח חישוב 2(128) פעמים יותר בהשוואה לצופן מפתח 128 ביט.

- מתקפה פראית על צופן 256 ביט דורשת 31 x 10(65) פעולות, שזה כמעט שווה ערך לסך כל האטומים שביקום.

- ל-Fujitsu K, הסופר מחשב המהיר ביותר בעולם לשנת 2011, היו מהירויות Rmax של עד 51 פטפלופים. בהתחשב בנתון הזה, ייקחו כמיליארד שנים בערך למפתח AES 128 ביט להיפרץ בכוח.

- ל- NUDT Tianhe-2, הסופר מחשב המהיר ביותר בעולם לשנת 2013, היו מהירויות Rmax של עד 86 פטפלופים. זה מהיר כמעט פי 3 מה- Fujitsu Kוייקחו בערך 300 מיליון שנים למפתח ה-AES 128 ביט להיפרץ בכוח.

עד לגילויים החדשים של אדוארד סנודן, הייתה זו דעה רווחת שהצפנת ה-128 ביט הייתה בלתי ניתנת לפיצוח בכוח, ושהיא תישאר כך לפחות לעוד מאה שנים. עם זאת, אם לוקחים בחשבון את המשאבים העצומים שיש ל-NSA, זה הוביל כמה מומחים ומנהלי מערכת בכל רחבי העולם לשדרג את אורכי מפתח הצופן. ראוי להזכיר כי ממשלת ארה"ב משתמשת בהצפנת 256 ביט להגנה על נתונים רגישים (128 ביט משמש לצרכי הצפנה שגרתיים). עם זאת, גם עם השיטה בהם הם משתמשים, ה-AES יכול לגרום לכמה בעיות.

סתרים

סתרים הם אלגוריתמים מתמטיים המשמשים בהצפנות כאלגוריתמים חלשים הפגיעים להאקרים, המאפשרים להם לשבור את ההצפנה בקלות. עד כה, Blowfish ו-AES הם הסתרים הנפוצים ביותר שמשתמשים עשויים להיתקל בהם ברשתות VPN. בנוסף, נעשה שימוש ב-RSA להצפנת ופענוח מפתחות הסתרים, בעוד שב-SH-1 ו-SHA-2 משתמשים לאמת את הנתונים כפונקצית גיבוב.

עם זאת, AES נחשב בעיניי רבים לסתר המאובטח ביותר עבור שרתי VPN, עד כדי כך, שאימוצו על ידי ממשלת ארצות הברית הגדיל באופן משמעותי את האמינות והפופולאריות שלו. עם זאת, יש סיבות להאמין שהאמון הזה עלול להיות מוטעה.

NIST

SHA-1, SHA-2, RSA ו-AES הוסמכו ופותחו על ידי United States National Institute of Standards and Technology (NIST), שהוא גוף שעובד בקרבה עם ה-NSA על פיתוח הסתרים שלו. עכשיו כשאנחנו יודעים על המאמצים השיטתיים שנעשו על ידי ה-NSA לבנות או להחליש דלתות אחוריות בתקני ההצפנה, זה בטח הגיוני להעלות שאלות לגבי היושרה של אלגוריתמי NIST.

למרות שה-NIST תמיד הכחיש כל עוולות שהואשם בהן (כלומר החלשה במכוון של סטנדרטי הצפנה), וניסה להגביר את אמון הציבור על ידי הזמנת אנשים להשתתף בתקני ההצפנה הקרובים שלו, ה- NSA הואשם על ידי הניו יורק טיימס בעקיפת סטנדרט הצפנה שאושר על ידי ה-NIST, בין אם על ידי שיבוש תהליך הפיתוח הציבורי, או בהחדרת דלתות אחוריות בלתי מובחנות להחלשת האלגוריתמים.

ב-17 בספטמבר 2013 חוסר האמון התחזק עוד יותר, כאשר נאמר ללקוחות באופן פרטי על ידי אבטחת RSA להפסיק להשתמש באלגוריתם הצפנה ספציפי, משום שהיה לו פגם שתוכנן במכוון על ידי ה-NSA.

יתרה מזאת, ישנה דעה רווחת כי סטנדרט הצפנה שהונדס על ידי NIST, Dual EC DRBG, אינו בטוח מזה שנים. עד כדי כך, שאפילו צוין על ידי האוניברסיטה לטכנולוגיה בהולנד בשנת 2006. עם זאת, למרות חששות אלה, להיכן שה-NIST מוביל, התעשייה עוקבת ברצון, בעיקר בשל העובדה שעמידה בתקני ה-NIST היא דרישה לקבלת חוזים מממשלת ארצות הברית.

בהתחשב בכך שהסטנדרטים של NIST נמצאים בכל מקום ברחבי העולם, בכל תחומי העסקים והתעשייה הנשענים על פרטיות, כגון תעשיית ה-VPN, כל זה נראה דיי מצמרר. מאחר והרבה דברים מסתמכים על תקנים אלו, מומחים בתחום ההצפנה לא מוכנים להתמודד עם הבעיה. החברה היחידה שהסכימה, Silent Circle, החליטה לסגור את שירות הדואר השקט שלה במקום לראות אותו נחשף לסכנה מצד ה-NSA, והכריזה על עזיבתה את הסטנדרים של NIST בנובמבר 2013.

הודות לסיקור של הבעיה על ידי אתרי טכנולוגיה, ספק VPN קטן אך חדשני, LiquidVPN החל לבחון ולהתנסות בסתרים שאינם של NIST. אך זה ספק ה-VPN היחידי שפועל בדרך הזו, שאנחנו יודעים עליו. לכן, עד שיגיע הזמן, נצטרך להפיק את המיטב מהצפנת ה-AES 256 ביט, שהיא כרגע סטנדרט ההצפנה הטוב ביותר שקיים.

מתקפות ה-NSA על הצפנת מפתח RSA

אחת מהתגליות החדשות של אדוארד סנודן הצביעה על כך שתוכנה עם שם קוד 'Cheesy Name', הייתה בפיתוח על מנת לבודד מפתחות הצפנה הנקראים 'תעודות', שעלולים להיות בסיכון או לפוצח על ידי הסופר מחשבים ב-GCHQ. אלו רמזים חזקים שתעודות אלה, אשר בדרך כלל מאובטחות יותר על ידי הצפנת 1024 ביט, הן חלשות משחשבנו ושה-GHCQ יכול לפענחן בקלות ובמהירות רבה יותר משציפינו. ברגע שפוענחו, כל חילופי העבר והעתיד ייפגעו, על ידי שימוש במפתח פרטי קבוע כדי לפענח את כל הנתונים.

כתוצאה מכך, יש להתייחס כשבורות לכמה צורות של הצפנה הנשענות על מפתחות ותעודות ארעיות, כולל TLS ו-SSL. יהיה לכך השפעה עצומת על כל תעבורת ה-HTTPS. עם זאת, יש גם חדשות טובות. OpenVPN, אשר משתמש בשינויי מפתח זמניים, לא צריך להיות מושפע מזה. למה? כי יש מפתח חדש שנוצר עבור כל חילוף ולכן, לתעודות לא ניתנת הזדמנות לבסס אמון.

גם אם מישהו השיג את המפתח הפרטי של התעודה, פענוח התקשורת פשוט לא יהיה אפשרי. עם מתקפת האדם באמצע (MitM), ניתן יהיה למקד את חיבור ה-OpenVPN, אך צריך למקדו באופן ספציפי וגם המפתח הפרטי צריך להיפגע. מאז שנודעו החדשות שה-GHCQ וה-NSA מסוגלים לפצח הצפנת 1028 ביט, לא מעט ספקי VPN הזניקו את ההצפנה שלהם ל-2048 ביט ואפילו 4096 ביט.

Perfect Forward Secrecy

עוד חדשות טובות הן שהפתרון לבעיה זו, אפילו עבור חיבורי TLS ו- SSL, הוא לא כל כך קשה אם האתרים יתחילו ליישם מערכות perfect forward secrecy, בהן הצפנה פרטית חדשה וייחודית נוצרת לכל הפעלה. למרבה הצער, עד כה, חברת האינטרנט הגדולה היחידה שהחלה ליישם את מערכת perfect forward secrecy היא גוגל.

בעודנו מסכמים מאמר זה, נרצה שתפעלו לפי מילותיו החכמות של אדוארד סנודן, שעבודות ומערכות הצפנה יישומו להגברת הבטיחות. אז מה עליכם לקחת ממאמר זה? פשוט מאד! OpenVPN הוא הפרוטוקול הבטוח ביותר שקיים וספקי VPN צריכים להמשיך לעבוד לחזק את יישומו. זה יהיה נהדר אם ספקים גם יתחילו להתרחק מהסטנדרטים של ה-NSA, אבל זה דבר אחד שללא ספק נאלץ להמתין לו.

- PPTP מאד מסוכן. הוא נפגם על ידי ה-NSA, אפילו מיקרוסופט זנחה אותו, יש להימנע ממנו לחלוטין. אתם עשויים להימשך לתאימות הפלטפורמה ולקלות ההתקנה שלו, אך זכרו שמשתמשים יכולים להרוויח הרבה מאותם יתרונות ורמה טובה יותר של אבטחה על ידי שימוש ב- L2TP/Ipse.

- כאשר מדובר בשימוש שאינו קריטי, L2TP/IPsec הוא פתרון ה-VPN המתאים עבורכם, למרות שהוא נחלש ונפגע על ידי ה-NSA באופן קשה. עם זאת, אם אתם מחפשים התקנת VPN מהירה שאינה דורשת תוכנה נוספת, הוא עדיין נותר יעיל, במיוחד למכשירים ניידים שם התמיכה ל-OpenVPN היא אינה עקבית.

- למרות הצורך להוריד ולהתקין תוכנת צד שלישי בכל הפלטפורמות, OpenVPN הוא ללא ספק פתרון VPN הטוב ביותר עבור כל הצרכים שלכם. הוא מהיר, מאובטח, אמין, ולמרות שההגדרה שלו יכולה לקחת קצת יותר זמן, זה שווה את הביטחון והפרטיות המוגברים שתקבלו בזמן גלישה ברשת.

- IKEv2 הוא גם פרוטוקול מהיר ומאובטח אם משתמשים בו יחד עם יישומי קוד פתוחים, במיוחד עבור משתמשים ניידים, בזכות היכולת שלו להתחבר מחדש באופן אוטומטי לאחר שחיבור האינטרנט שובש. בנוסף, מכיוון שהוא אחד מכמה פרוטוקולי ה-VPN שתומכים במכשירי בלקברי, ברור שזו האפשרות היחידה הטובה ביותר שיש להם.

- SSTP מספק למשתמשים פחות או יותר את אותם היתרונות של חיבור OpenVPN, אבל רק בפלטפורמות של ווינדוס. לכן, תמצאו שהפרוטוקולים הללו מיושמים למערכות ההפעלה של ווינדוס הרבה יותר טוב מפרוטוקולי VPN אחרים. עם זאת, יש לו תמיכה מוגבלת מספקי VPN בעקבות המגבלות שלו ומאחר ולמיקרוסופט יש שיתוף פעולה טוב וארוך עם ה-NSA, ה-SSTP הוא פרוטוקול שאנחנו לא סומכים עליו.

בקיצור, עליכם להשתמש ב-OpenVPN כשמתאפשר, ולמכשירים ניידים, IKEv2 הוא אפשרות טובה. לפתרון מהיר, L2TP יספיק, אך אם לוקחים בחשבון את הזמינות הגוברת של אפליקציות OpenVPN, אנחנו עדיין מעדיפים להשתמש בו על פני פרוטוקולים אחרים.

אנא הגיבו וספרו לנו כיצד ניתן לשפר את המאמר. המשוב שלכם חשוב!