מדריך פרטיות אונליין לעיתונאים 2026 - הגנו על מקורותיכם

1. הקדמה

מכל עבר באזכורים לפרשת ווטרגייט. ספרים כמו "1984" של ג'ורג' אורוול מוצגים לראווה בחנויות ספרים, ואווירה של סכנה לחופש הביטוי ולחופש העיתונות מתפשטת לאיטה כמו ענן שחור מעל חצי הכדור המערבי, ומעוררת פחדים ישנים.

כשנשיא אמריקני מכהן מאשים נשיא לשעבר במעקב; כשהוא מונע מערוצי מדיה מרכזיים בארצות הברית גישה - שעד כה הוענקה תמיד ונתפסה כמובנת מאליה - למסיבות עיתונאים שהוא עורך; וכשהוא חובט ומאשים ללא הרף את המדיה בהיותה האויב מספר אחת של המדינה, לא מפתיע שזיכרונות מהנשיא ניקסון צפים אל פני השטח יותר ויותר עם כל ציוץ מלא רחמים עצמיים על SNL, ושאפילו סנטורים רפובליקניים כמו ג'ון מקיין מביעים חשש לעתיד הדמוקרטיה.

ומקיין לא לבדו. עיתונאים רבים איתם דיברתי לאחרונה הביעו דאגה מפני מה שצפוי בהמשך הדרך לחופש העיתונות. בתקופה שבה אפשר לומר את ההצהרה הבאה - "דונלד טראמפ שולט בסוכנות לביטחון לאומי" - מבלי להיחשב לשקרן, הכול אפשרי. אם נוסיף זאת לעובדה שהחדשות האחרונות על ה-CIA לימדו אותנו שאפשר לפגוע כמעט בכל מערכות ההצפנה, אם למישהו יש את כושר ההתמדה הנדרש כדי לפצח אותן - ניתן להתחיל לדמיין עולם דיסטופי לחלוטין, שבו אי אפשר אפילו להתרווח על הספה בביתך מול הטלוויזיה החכמה שלך.

החדשות הטובות הן שאף על פי כן אפשר להקשות על כל אחד שעלול לנסות וליירט את תכתובות האימייל שלכם, את הודעות הטקסט שאתם שולחים או את שיחות הטלפון שלכם. יש אמצעים שבהם אפשר לנקוט כדי להפוך את חייהם של אלה שרוצים לחשוף את המקורות שלכם ואת המידע שנגלה בפניכם לקשים בהרבה. מובן שמידת המאמץ שאתם מוכנים להשקיע על מנת להגן על הפרטיות שלכם, על האנונימיות של המקורות שלכם ועל ביטחון המידע שלכם, צריך לעלות בקנה אחד עם הסבירות של איום ממשי, בין אם לפריצה או לריגול.

"ההבטחות המיושנות - אני לא אחשוף את זהות המקור שלי או אמסור את הסיכומים שלי - ריקות למדי אם אינכם נוקטים בצעדים להגנה דיגיטלית על המידע שלכם", אומר ברטון גלמן מה"וושינגטון פוסט", אשר המקור שלו, קבלן לשעבר בסוכנות לביטחון לאומי (ה-NSA), אדוארד סנודן, עזר לחשוף את קנה המידה של המבצעים של ה-NSA ושל מטה התקשורת הממשלתית הבריטי (ה-GCHQ), למראיינת שלו, טוני לוקי. לוקי עצמה, שסיקרה מערכות משפט אמריקניות עבור סוכנות הידיעות AP, ה"וושינגטון פוסט" ו"יו.אס.איי טודיי", והואשמה בביזוי בית המשפט בשל סירוב לנקוב בזהות מקורות, ודאי תתמוך בדבריו.

אז מה צריך לעשות כדי להבטיח שהמקורות והמידע של עיתונאי מאובטחים כהלכה? באופן כללי, ניתן לחלק את הטיפים לקטגוריות הבאות:

- בידוד המכשירים שלכם ו/או הסביבה שלהם - לדוגמה, הבידוד הפיזי של מחשב לצורך בדיקת קבצים או השימוש במכשירים סלולריים בתשלום מראש.

- אבטחת יישומים ופונקציות על המכשיר - פעולה זו ידועה בתור הפחתת "שטח התקיפה", כלומר הגבלת היישומים המותקנים למינימום האפשרי, התקנה ממקורות בטוחים בלבד, בחירת תוכנות ואפליקציות שדורשות הרשאות מינימליות, שמירה על מערכת מתוחזקת ומעודכנת, והתקנת כמה שיותר אמצעי אבטחה (על פי דו"ח עדכני לשיטות עבודה מומלצות) על המכשיר.

- נקיטת משנה זהירות הן בעולם הדיגיטלי והן בממשי - הסעיף הזה קשור בעיקרו להיגיון הבריא וקשור קצת פחות לתוכנות. למשל, לעולם אל תכתבו את שם המקור, ובוודאי שלא באפליקציה כלשהי או במסמך ששמור לכם על המחשב - ובהחלט לא על כל דבר שנשמר בענן.

2. תקשורת עם המקור ושמירה על המידע הרגיש

בואו נתחיל עם פירוט הדברים שתוכלו לעשות בעת תקשורת עם המקור ובשמירת מידע רגיש שנאסף ממנו.

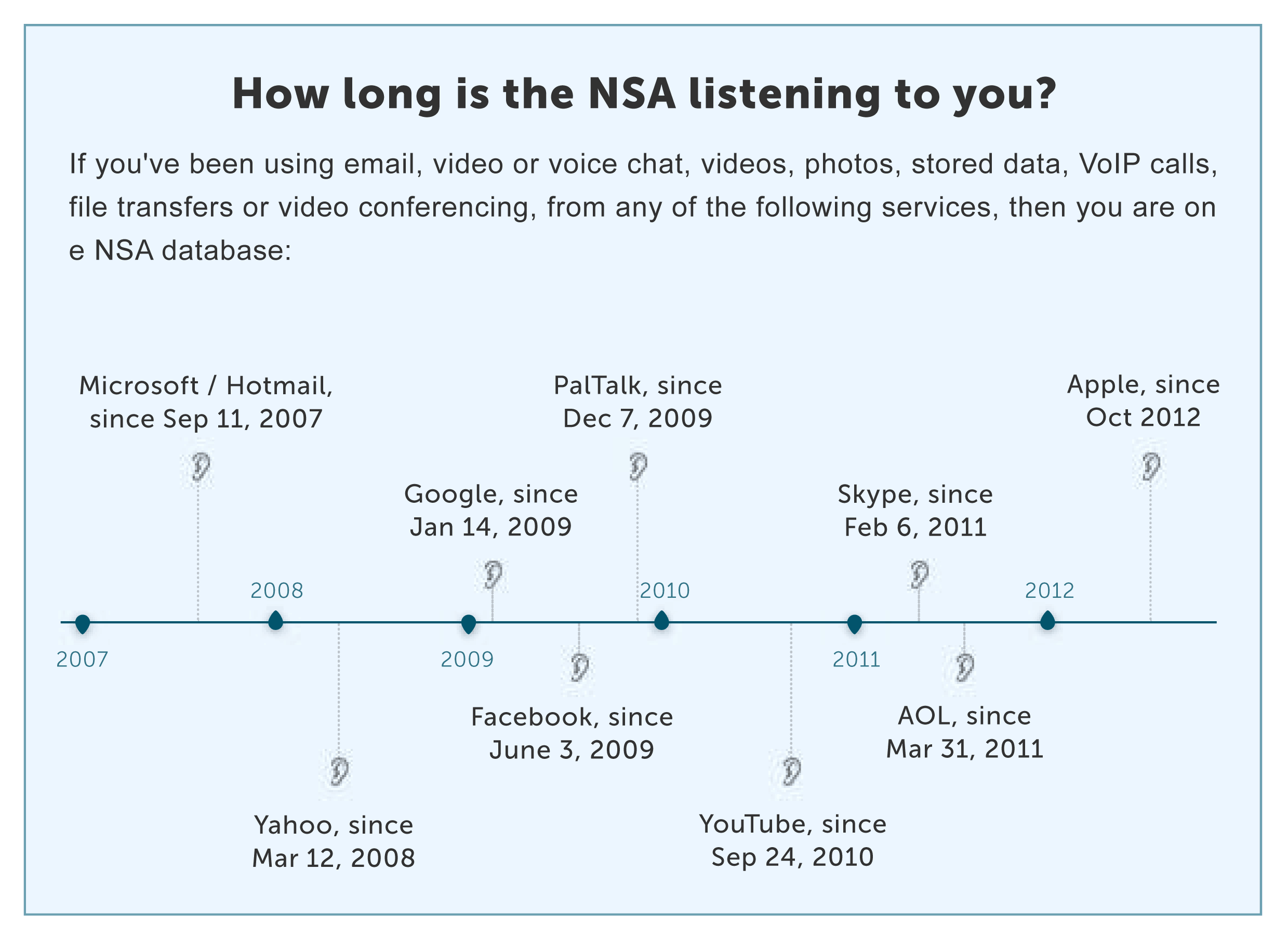

- תמיד הצפינו הכול: מומחי אבטחה משתמשים בחשבון פשוט לצורך הטיעון שלהם: ככל שמעלים את העלות של פענוח הקבצים (למשל לסוכנויות מודיעין כמו ה-NSA), מגבירים באופן אוטומטי את רמת המאמץ שיושקע במעקב. אם אתם לא צ'לסי מנינג, ג'וליאן אסאנג' או אדוארד סנודן, ואם לא לקחתם חלק במעקב פעיל באזור הדירות של מגדל טראמפ, אולי יוותרו על המאמץ אפילו אם שמרתם את ההתכתבויות המוצפנות שלכם. ובמידה ומישהו יחליט לעקוב אחריכם על אף המאמצים שלכם, כאב הראש שלו יהיה גדול יותר אם תשתמשו בהצפנה חזקה כמו AES (תקן הצפנה מתקדם) וכלים כמו PGP או OpenVPN, שיטות ההצפנה החזקות ביותר הזמינות לשימוש רחב (שירותי VPN נמצאים בשימוש של ממשלת ארצות הברית עצמה). אבל אם אתם מעוניינים באבטחה בלתי חדירה, תצטרכו יותר מהצפנה בשיטת AES. דרך אגב, אם אתם רוצים לגלות באיזו שנה המידע שלכם נפל לידי ה-NSA, פשוט תציצו כאן.

- בצעו הצפנת דיסק מלאה: הצפנה כזו מבוצעת רק למקרה שמישהו ישים את הידיים על המחשב או הטלפון שלכם. הצפנת דיסק מלאה ניתן לבצע באמצעות FileVault, VeraCrypt או BitLocker. העברת המחשב למצב "שינה" (במקום כיבוי או היברנציה) אולי יאפשר לתוקף לעקוף את ההגנה הזאת. כאן מייק לי מספק מדריך מלא להצפנת הלפטופ שלכם.

- היזהרו ממותגים גדולים: צאו מנקודת הנחה שלמערכות ההצפנה של החברות הגדולות ואולי אפילו למערכות ההפעלה של שמות גדולים (תוכנות בלעדיות) יש דלתות אחוריות שאליהן יכולים לגשת שירותי ביון במדינת המקור שלהן (לפחות בארה"ב ואנגליה). ברוס שנייר, מומחה אבטחה, מסביר זאת כאן.

- הימנעו מדיבור עם מקורות בטלפון: כל חברות הטלפון שומרות מידע בנוגע למספרי המחייג ומקבל השיחה, בנוסף למיקום המכשירים בעת ביצוע השיחה. בארה"ב ובמספר מדינות נוספות הם מחויבים על פי חוק למסור מידע שיש ברשותם על רישומי שיחות. מה אפשר לעשות? כדאי לכם להשתמש בשירות שיחות מאובטח, כמו זה שמציעה אפליקציית Signal - שנבחנה מספר פעמים על אבטחה. למרות שזה אומר שגם המקור והעורך יצטרכו להוריד את האפליקציה, התהליך לוקח רק כמה דקות. כאן תמצאו מדריך לשימוש בה. רק כדי להבין במה מדובר, תבדקו כמה מהחברים שלכם שאינם עיתונאים משתמשים בה. בכל דרך שתבחרו לתקשר עם המקור שלכם, אל תביאו את הטלפון הנייד שלכם לפגישות רגישות. קנו מכשיר חד פעמי ומצאו דרך להעביר את המספר שלו למקור מראש. גם למקור צריך להיות מכשיר חד פעמי בטוח. הרשויות יכולות לנטר את התנועה שלכם דרך אותות הרשת הסלולרית, ומומלץ להקשות עליהן לאתר אתכם בדיעבד בדיוק באותו בית הקפה שבו ישב המקור. אם לא תיישמו את הכלל הזה, כל מה שהרשויות המקומיות יצטרכו לעשות זה לבקש (בנימוס ובאופן חוקי) את הסרטון שהקליטה מצלמת האבטחה של בית הקפה בשעת הפגישה.

- בחרו בשירותי העברת הודעות בטוחים: את השיחות שלכם (הן הסלולריות והן הקוויות) יכולים לנטר גורמי אכיפה, וכל מסרון הוא כמו גלויה - כל הטקסט חשוף לחלוטין למי שאולי מיירט אותו. לכן השתמשו בשירותי העברת הודעות שמאפשרים שיחות מאובטחות מקצה לקצה: Signal, שכבר הוזכרה למעלה, ו-Telegram, נחשבות לאפליקציות הבטוחות ביותר (למרות שאפליקציות הווב של Telegram וגם של WhatsApp הועמדו בסכנת אבטחה בעבר ואז תוקנו). לדברי מומחים מסוימים, אפשר לשקול גם שימוש ב-SMSSecure, Threema ואפילו WhatsApp. למעשה הפרוטוקול של Signal מיושם גם ב-WhatsApp, במסנג'ר של פייסבוק, וב-Allo של גוגל, והופך שיחות על גבי שירותים אלה למוצפנות. עם זאת, בניגוד ל-Signal ו-WhatsApp, השירותים של גוגל ופייסבוק לא מבצעים הצפנה בתור ברירת מחדל - אבל מציעים אפשרות להצפנה מקצה לקצה. כדאי גם לקחת בחשבון שהמסנג'ר של פייסבוק וגם WhatsApp נמצאים בבעלות פייסבוק. Adium ו-Pidgin הן התוכנות הפופולריות ביותר להעברת הודעות על מחשבי מק ווינדוס, והן תומכות בפרוטוקול ההצפנה OTR ("לא לציטוט") וב-Tor - הדפדפן המוצפן הטוב ביותר ברשת, עליו נפרט בהמשך (בדקו איך לאפשר שימוש ב-Tor על Adium כאן, ועל Pidgin כאן). מובן שאפשר גם להשתמש במסנג'ר של Tor, והוא כנראה הבטוח מכולם. שתי הערות אחרונות בנושא הודעות טקסט: מומחה לבטיחות סייבר שאתו דנתי בנושא אומר שכדאי גם לאמץ את הנחת העבודה שהטקסט מוצפן, אבל יתכן שיבחינו בעובדה ששני האנשים המסוימים האלה מדברים בזמן שבו הם מדברים. ההערה השנייה היא שכדאי גם לזכור למחוק את ההודעות בטלפון (אף על פי שאולי זה לא מספיק על מנת לעבור בדיקה משפטית), רק למקרה שהמכשיר שלכם מגיע לידיים הלא נכונות וכדי למנוע חשיפה שלהן.

- אל תשתמשו בצ'אטים ארגוניים: Slack, Campfire, סקייפ ו-Hangouts של גוגל לא צריכים לשמש לשיחות פרטיות. קל לפרוץ אליהם, והם חשופים לבקשות הסגרת מידע לשימוש משפטי, על מנת לפתור בעיות במקום העבודה. על כן עדיף להימנע מהם, לא רק כשמדובר בשיחות עם מקורות, אלא גם בשיחות בין עמיתים, עורכים וכד', כשאתם צריכים להעביר מידע שהתקבל מהמקור שלכם, שאת זהותו יש לשמור בסוד. לשירותי VoIP פופולריים רבים כמו Jitsi יש אפשרויות צ'אט מובנות, וכמה מהן נועדו להציע את רוב התכונות של סקייפ, מה שהופך אותם לחלופה מעולה.

- במקרים קיצוניים, שקלו להשתמש בטלפון מסוג Blacphone: הטלפון הזה, ששואף לספק אבטחה מושלמת לגלישה ברשת, שיחות, הודעות טקסט ואימיילים, הוא כנראה התחליף הטוב ביותר לטלפון רגיל אם אתם עומדים למוטט את הממשלה שלכם או מתכוננים לפרסם קבצי צבא סודיים. גם אפוד חסין כדורים עשוי להיות שימושי. לחלופין, נסו להסתדר בלי טלפון סלולרי, או השתמשו בנרתיק לטלפון הסלולרי שחוסם אותות רדיו. תמיד יש אפשרות שאפילו על Blacphone אפשר לנהל מעקב באמצעות ה-IMEI שלו (מזהה הטלפון הנייד).

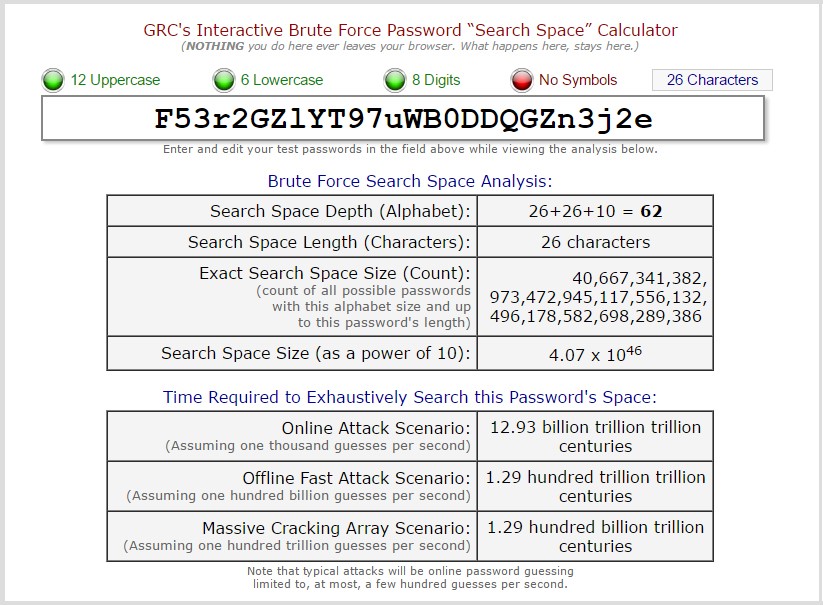

- הגנו על מידע על המחשב שלכם: קל מאוד לפצח סיסמאות רגילות, אבל: עשויות להידרש שנים לפיצוח סיסמת ביטוי (passphrase) - כלומר, שילוב אקראי של מילים. אנחנו ממליצים לנסות כלי ניהול סיסמאות בטוחים כגון: LastPass, 1Password ו-KeePassX. תצטרכו לזכור רק סיסמה אחת, בניגוד לסיסמאות רבות. ולמרות זאת, כאשר מתעסקים בשירותים חשובים כמו האימייל שלכם, אל תסתמכו אל מנהלי סיסמאות: פשוט תוודאו שאתם זוכרים את הסיסמה. בראיון לאלסטייר ריד באתר journalism.co.uk, ארג'ן קמפוהיס, מומחה אבטחת מידע, המליץ שלצורך הצפנת כוננים קשיחים, אבטחת חשבון אימייל ונעילת מחשבים ניידים, כדאי לבחור בסיסמה שאורכה מעל 20 תווים. כמובן, ככל שהסיסמה ארוכה יותר כך היא קשה יותר לפיצוח - אבל גם קשה יותר לזכור אותה. לכן הוא ממליץ להשתמש בסיסמת ביטוי. "זה יכול להיות כל דבר, כמו שורה מהשיר האהוב עליכם", אומר קמפוהיס, "אולי שורה ממשהו שכתבתם כשהייתם בני תשע, שאף אחד אחר לא מכיר". ריד מוכיח זאת באמצעות חישוב מעורר מחשבה, תוך שימוש במחשבון חוזק הסיסמה של תאגיד המחקר גיבסון: סיסמה כמו "F53r2GZlYT97uWB0DDQGZn3j2e", שנוצרה על ידי מחולל סיסמאות אקראיות, נראית חזקה מאוד, והיא אכן כזאת, מאחר ויידרשו 1.29 מאה מיליארד טריליון מאות שנים עד למיצוי כל הצירופים, אפילו כשהתוכנה מבצעת מאה טריליון ניחושים בשנייה.

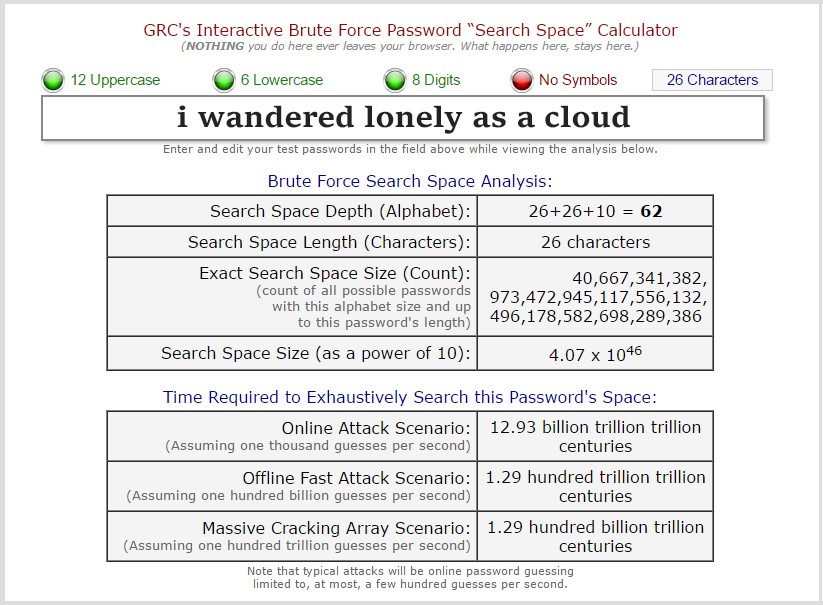

צילומי מסך מ-GRC.com, שמראים את ההבדל בחוזק בין סיסמה רגילה לסיסמת ביטוי

- את הביטוי "I wandered lonely as a cloud" (שוטטתי בודד כענן), הוא מציין, הרבה יותר קל לזכור והוא גם בטוח יותר, וייקח לאותה התוכנה 1.24 מאה מיליארד מאות שנים עד למיצוי כל האפשרויות. ובכן, סיסמת ביטוי היא הבחירה שלנו.

- אימות בשני גורמים הוא רעיון טוב נוסף. באימות רגיל בן שני שלבים מתחברים עם סיסמה ומקבלים קוד שני, לרוב באמצעות הודעת טקסט לטלפון הנייד. אפשר להשתמש ב-Yubikey, בנוסף לאסימוני חומרה, כדי להגביר את האבטחה של קבצים רגישים על המחשב. למידע נוסף, קראו את 7 כללי הזהב לאבטחת סיסמה.

- הקצו מחשב לבדיקת קבצים או קבצים מצורפים חשודים: הדרך הקלה ביותר להפצת תוכנות זדוניות ותוכנות ריגול היא באמצעות התקנה מכונן USB או דרך קבצים מצורפים וקישורים באימייל. על כן מומלץ להשתמש במחשב אחד כמרווח אוויר על מנת לבדוק את האיומים האלה בתנאים מחמירים. על המחשב הזה תוכלו להשתמש בחופשיות בכונן USB ולהוריד קבצים מהאינטרנט, אבל אל תעבירו את הקבצים למחשב הרגיל שלכם ואל תעשו שימוש חוזר בכונן ה-USB.

- איך לקנות מחשב מאובטח משלכם: מומחה האבטחה ארג'ן קמפוהיס ממליץ לרכוש מחשב IBM מדגם ThinkPad X60/X61 שיוצר לפני 2009. אלה המחשבים הניידים היחידים שהינם מודרניים מספיק, עם מערכות תוכנה מודרניות שמאפשרות להחליף תוכנות ברמה נמוכה. דבר נוסף שכדאי לקחת בחשבון הוא שלא כדאי לקנות את המחשב ברשת, מכיוון שאפשר לעכב אותו במהלך המשלוח. קמפוהיס ממליץ לקנות אותו מחנות יד שנייה במזומן. הוא גם מציין שכדאי לבטל את כל הקישוריות: להסיר את כל יכולות החיבור לאינטרנט, למודם, ויי-פיי או בלוטות'. באופן אישי, אני מכיר מומחי אבטחה שלא יסמכו על מחשב כזה.

ThinkPad X60. אל תקנו אותו ברשת. - למדו את המקורות שלכם: יש אפשרות שעד שהמידע המקורי והחשוב יגיע אליכם, כבר יהיה מאוחר מדי. המקור שלכם אולי עשה כל טעות אפשרית והותיר שובל של ראיות. אבל מעבר לצורך לאבטח את המידע לאחר שהוא בידיכם, עליכם לשאוף ללמד את המקורות שלכם איך להסתיר את המידע: לשמור אותו באופן מאובטח ולתקשר באופן בטוח באמצעות מכשירים מוגנים. לרוב האנשים אין מושג איך לטפל במידע רגיש, ובכלל, מול מה הם ניצבים ברגע שהם יוצרים אתכם קשר.

- שתמשו במערכת מאובטחת ייעודית לקבלת מסמכים: החליפו את דרובפוקס או את גוגל דרייב והשתמשו במשהו פחות פופולרי אבל מאובטח יותר לדוגמה, SecureDrop היא מערכת ייעודית המאפשרת לכם לקבל קבצים ממקורות אנונימיים ולסרוק ולבדוק אותם בבטחה. אדוארד סנודן תיאר את דרופבוקס כ"עויינת לפרטיות" והמליץ על Spideroak כחלופה. OnionShare הוא עוד שירות חינמי שמאפשר העברת קבצים בקלות ובאנונימיות.

- אל תשמרו הערות בכתב - בין אם על מחשב נייד, לוחות שנה או רשימות אנשי קשר על הטלפון הסלולרי או על המחשב או בענן - אל תשמרו תיעוד של שמות המקורות שלכם, ראשי תיבות, מספרי טלפון, כתובות אימייל או שם משתמש בתוכנות העברת הודעות. פשוט לא.

- מעקב נראה לעין: בדרך לפגישות רגישות, הימנעו משימוש בתחבורה ציבורית והדריכו את המקור שלכם לעשות אותו הדבר. כדאי לכם גם להימנע ממקומות מפגש כמו קניונים מודרניים, שם מצלמות אבטחה מפוזרות בכל פינה.

- התחמקות ממדיה חברתית: יש אנשים שמעדיפים לבחור באנונימיות קיצונית. אם מסיבה כלשהי אתם צריכים להיעלם מעל פני האדמה מבלי להותיר אחריכם פרופיל ענק ומפוצץ בכל מדיה חברתית, מחקו לחלוטין את החשבונות שלכם. זה שונה מביטול שלהם, מצב שבו כל המידע שלכם נשמר וניתן להפעלה מחדש.

- תתחברו עם האקרים: זה יעזור לכם להימנע מטעויות גדולות, לחסוך זמן וכאבי ראש ולהישאר מעודכנים במרוץ החימוש הטכנולוגי.

- יטת תשלום: שלמו על כל דבר במזומן, ושקלו להשתמש בביטקוין - קנו אותם בעילום שם (היעזרו לשם כך במדריך הזה של "ביזנס אינסיידר") - ואם אתם מנהלים עסקה עם מישהו שמוכן לקבל אותם, השתמשו ב-Darkcoin. כרטיס אשראי משולם מראש מחנות מקוונת הוא אפשרות נוספת.

- שרבטו בחוכמה: אם רשמתם מידע על חתיכת נייר, מה שנקרא בתקופת האבן "פתק", השמידו אותו. ואל תשכחו אפילו את הפתק המקומט ההוא בעומק הכיס שלכם. כן, ממש ליד המסטיק המשומש.

3. איך להפוך לאנונימי ברשת

מעבר לאבטחת התקשורת עם המקור שלכם והתגוננות מפני דליפות אפשריות של המידע הרגיש שברשותכם, אתם צריכים גם להימנע ממעקב בזמן גלישה. הרגלים ברשת יכולים להסגיר או לספק רמזים בקשר לסיפור שעליו אתם עובדים, או גרוע מכך, לרמוז על או להסגיר את זהות המקור שלכם. להלן כללי הזהב לגלישה בטוחה ברשת, ולאחר מכן, בפרק הבא, לאבטחת חשבון האימייל שלכם:

- מצב גלישה פרטית: יש שתי דרכים עיקריות לשמירה על אנונימיות בזמן גלישה באינטרנט. הראשונה, הבסיסית והפופולרית ביותר :אך גם בלתי מספקת היא לגלוש ולחפש מידע במצב "גלישה בסתר", אפשרות שרוב הדפדפנים מציעים. היסטוריית הגלישה שלכם לא תישמר וטכנולוגיות מעקב בסיסיות, שנמצאות בשימוש של מפרסמים, כמו קבצי "קוקי" HTTP, לא יוכלו ליצור את הפרופיל המפורט שלכם. אבל זאת פרטיות מהסוג שנחמד שיש: היא בעצם מסתירה את היסטוריית הגלישה שלכם מבני משפחה שיכולים לגשת למחשב. עדיין ניתן לעקוב אחר כתובת ה-IP שלכם, ומידע על האתרים שבהם אתם מבקרים עדיין חשוף לספקית האינטרנט שלכם.

- השתמשו בדפדפנים חלופיים: דפדפנים כמו Dooble, Comodo Dragon או SRWare Iron, שמתמקדים בפרטיות משתמש, מוגבלים ביכולותיהם. אפשר להגיע לדרגת פרטיות דומה לזו שמציעים הדפדפנים האלה פשוט על ידי מחיקת קבצי קוקי - חלקי קוד שהורדו למחשב שלכם על ידי אתרים שבהם ביקרתם, והם מנטרים את הפעילות שלכם ולפעמים אפילו עוקבים אחר התוכן שאתם צורכים. עוד דרך להישאר אנונימיים היא נטרול הגדרות המיקום של הדפדפן שלכם והתקנת מגוון כלים שמטרתם להשיג אנונימיות. כדי לבדוק אם ביטלתם כל שימוש בקבצי קוקי כמו שצריך, תוכלו להשתמש באפליקציה CCleaner, שגם מטפלת בקבצי קוקי של תוסף פלאש. אבל אף אחד מהדפדפנים האלה לא מוצפן במלואו. הדפדפן התקני היחיד שמבטיח פרטיות מוחלטת הוא דפדפן Tor. דפדפן Tor הוא דפדפן מכוער ואיטי, אבל הוא יגן עליכם ועל המקורות שלכם. החלק הבא ייתן מידע מפורט יותר לגביו.

- TOR: הדפדפן ה"נודע לשמצה" הזה, שפותח על ידי הצי של צבא ארה"ב, מאפשר לכם לפעול ברשת מוסתרת, לקיים תקשורת פרטית, ולהגדיר אתרים באופן אנונימי. הדפדפן של Tor, שאפשר להוריד מהאתר torproject.org, מקשה מאוד על ניטור הפעילויות שלכם באינטרנט ועל איתור המיקום שלכם על ידי הממשלה או ספקית האינטרנט. החיסרון היחיד הוא שלעתים הוא איטי, מעט מגושם - אבל הסיבה היחידה לכך היא ש-Tor מנתב אתכם דרך שלושה ממסרים מוצפנים אקראיים ברחבי העולם לפני שהוא מביא אתכם לאתר שביקשתם. כדאי גם לקחת בחשבון שהשכנים שלכם עשויים להיות טיפוסים מפוקפקים. עוד אפשרות בקשר ל-Tor היא להוריד את Whonix, מערכת הפעלה מאובטחת שמתמקדת בפרטיות. היא פועלת כשער גישה ל-Tor, ומאפשרת חיבורים רק לאתרי ולמשתמשי Tor. אבל מערכת ההפעלה המבוססת Tor הפופולרית ביותר היא Tails ("המערכת החיה השכחנית והמוסתרת"). אפשר להריץ את Tails על המחשב דרך כונן USB או דיסק DVD, והיא הופכת את כל המידע לאנונימי. אדוארד סנודן נחשב למעריץ של התוכנה הזאת. Quebs היא מערכת הפעלה נוספת שתומכת ב-Whonix ומומלצת על ידי סנודן.

- מנועי חיפוש חלופיים: גוגל, מנוע החיפוש הפופולרי ביותר, שומר את היסטוריית החיפוש שלכם על מנת לבצע אופטימיזציה לתוצאות. כדי לעצור את ההתאמה האישית הזאת עליכם ללחוץ על: כלי חיפוש > כל התוצאות > מילה במילה. או שתוכלו להתחבר לחשבון גוגל שלכם ולהיכנס לכתובת www.google.com/history, למצוא רשימה של החיפושים הקודמים שלכם, ולבחור את הפריטים שברצונכם להסיר על ידי לחיצה על כפתור "מחק פריטים". אבל על מנת להימנע לגמרי מניטור, עדיף להשתמש במנוע חיפוש כמו DuckDuckGo. אם תתקשו לוותר על גוגל, הורידו את Searchlinkfix וכך לפחות תרחיקו כלי מעקב אחר כתובות URL.

DuckDuckGo. מנוע חיפוש שלא שומר את המידע שלכם. - טיפול ישיר בזיכרון מחשב "לטווח קצר": עוד דרך לנטרל אפשרויות לניטור הגלישה שלכם היא מחיקת מטמון ה-DNS ("מערכת שמות דומיין"). המחיקה מתבצעת באמצעות פקודות פשוטות של מערכת ההפעלה. אתחול הנתב שלכם - שלפעמים מכיל זיכרון מטמון ל-DNS - או אתחול המחשב שלכם, יכול גם לאפס את מטמוני ה-DNS התואמים שלהם, אם לנתב יש כזה.

- נסו להימנע מאחסון רשת HTML: אחסון רשת הוא תכונה מובנית של HTML5, ובניגוד לקובצי קוקי, בלתי אפשרי לפקח על המידע השמור או לבצע לו מחיקה סלקטיבית. אחסון רשת מאופשר על פי ברירת מחדל, אז אם אתם משתמשים באינטרנט אקספלורר או בפיירפוקס, פשוט כבו אותו. תוכל גם להשתמש בהרחבה של Chrome כדי למחוק באופן אוטומטי את המידע שנשמר.

- השתמשו ב-VPN: כפי שכבר ציינתי, ספקית האינטרנט שלכם יכולה לנטר את האתרים שבהם אתם גולשים, וכל מי שרוצה לצותת לכם יכול ליירט את ההתקשרות שלכם. על מנת להגן על כל תעבורת הרשת הנכנסת והיוצאת, חשוב להשתמש ברשת VPN (להסבר מלא, לחצו כאן). רשת VPN מצפינה את כל ההתקשרות שלכם, כך שאפילו ספקית האינטרנט או השירות החשאי, או סתם האקרים שמסתובבים ברשת הוויי-פיי של בית הקפה האהוב עליכם, לא יוכלו לדעת למי שלחתם אימייל, באיזה שירות השתמשתם וכד'. השימוש ב-VPN נפוץ מאוד בקרב אנשים שמעוניינים, למשל, לצפות בקטלוג הסרטים המלא של נטפליקס מחוץ לארצות הברית, אבל לא כל שירות VPN מתאים לעיתונאים. VPN לעיתונאים לא בהכרח יהיה המהיר ביותר או בעל התמיכה הטובה ביותר, אבל הוא מוכרח להיות מהימן ולא לשמור רישומי VPN - כלומר, הוא לא יכול לקבוע מי אתם, באילו אתרים ביקרתם וכולי. שירות VPN בטוח מוכרח להיות של חברה שאינה ממוקמת באחת ממדינות "מדינות "14 העיניים",", שבהן רשתות מודיעין מורשות לאסוף ולשתף מידע אחת עם השנייה; בראש ובראשונה בארה"ב. אז לחברות VPN שממוקמות בשטח ברית המועצות לשעבר יש יתרון. בתי המשפט במדינות האלה לא מחלקים בקלות צווים לאחזור מידע שנאסף על ידי חברות מקומיות, בין אם בנוגע לאזרחים שלהן או לאנשים כאן. כאן תוכלו למצוא רשימה של חמישה שירותי VPN שמתבלטים בתחום הפרטיות, וכולם מבוססים מחוץ למדינות "14 העיניים". דרך אגב, אפילו אם ממשלות מנסות לצוד תעבורת מידע שמוגנת על ידי VPN, עדיין תוכלו להשתמש בשירותי VPN חשאיים כמו TorGuard על מנת לעמוד באתגר, בין אם אתם מתמודדים עם צנזורה ממשלתית אקטיבית או סתם ריגול. Tor ושירותי VPN נותנים לכם את ההגנה המושלמת כשמישהו מנסה לאחזר את היסטוריית הגלישה שלכם על מנת לבנות לכם פרופיל.

- תקנו דליפות DNS: שימוש ב-VPN לא מגן עליכם לחלוטין, מפני שתעבורת ה-DNS עשויה לרמוז על הזהות שלכם. אתר DNSLeakTest.com יאפשר לכם לאתר דליפות כאלה. אם הבדיקה מראה שכתובת ה-DNS היא של שירות ה-VPN שלכם, אתם יכולים להירגע, אבל אם היא מראה שה-DNS היא של ספקית האינטרנט שלכם, אתם לא אנונימיים. במקרה כזה, בדקו מה אתם יכולים לעשות כאן.

- מחשבים וירטואליים: הטריק הקטן והשימושי הזה הוא למעשה מחשב משני (וירטואלי), שפועל בתור תוכנה על מערכת ההפעלה שלכם: תוכלו להוריד קבצים או לפתוח קישורים באופן דומה למחשב המבודד שעליו המלצתי קודם, כך שהמחשב שלכם יהיה פחות חשוף לתוכנות זדוניות או תוכנות ריגול מכל סוג. יש לפתוח תוכנות וירטואליזציה, כמו VirutalBox, באמצעות מערכת הפעלה מאובטחת. הורדת קבצים מבוצעת כאשר חיבור האינטרנט של המחשב הווירטואלי כבוי; לאחר שימוש בקובץ, תצטרכו למחוק אותו - ובהתאם ליריב שלכם, אולי למחוק אותו יחד עם המחשב כולו.

שרת הפרוקסי של HMA. אני אסתיר את שלך אם אתה תסתיר את שלי.

- שרת פרוקסי: בדומה להפעלת מחשב וירטואלי, גם כאן הפעילות זזה ל"אזור" אחר, מה שמאפשר לכם להישאר מוגנים מריגול וממתקפות אחרות. למעשה, שרתי הפרוקסי מחליפים את כתובת ה-IP שלכם בכתובת שלהם, מה שיכול להוליך אנשים שולל ולגרום להם לחשוב שאתם במדינה אחרת, לדוגמה. HideMyAss.com/proxy, Psiphon (קוד פתוח) ו-JonDonym מספקים כולם שירות דומה. יש מומחים שטוענים שיש להשתמש בשירותים האלה עם VPN ו/או Tor בשביל רמות אבטחה גבוהות יותר. מאידך, יש מומחים ששוחחתי איתם וטוענים שאם אתם טורחים להשתמש ב-Tor, אתם הכי מאובטחים שאפשר להיות בכל מקרה.

- שלושה סוגי תוספים נוספים שיכולים להגביר את רמת האבטחה שלכם: כדי לוודא שפרוטוקול האינטרנט שעליו אתם פועלים מאובטח מבחינת https, אתם יכולים להתקין תוסף בשם HTTPS Everywhere, שפותח על ידי Electronic Frontier Foundations (EFF), אחד הארגונים שמממנים את פרויקט Tor. התוסף הזה מומלץ על ידי מומחי סייבר רבים; הוא יבטיח שאתרים שבהם אתם מבקרים משתמשים בפרוטוקול המאובטח, ואמנם זו בהחלט לא תעודת ביטוח על שום דבר, אבל זה עדיף מפרוטוקול ללא הצפנה. סוג התוסף השני שולט במידע שקוד JavaScript חושף בפני אתרי אינטרנט (על מנת לשפר את חוויית הגלישה). שתי אפשרויות פופולריות כאן הן ScriptSafe ו-NoScript. עוד תוסף הוא דפדפן Ghostery. התוסף הזה יחשוף מי עוקבת אחריכם מבין 2,000 חברות, ויאפשר לכם לחסום חברות בלתי רצויות. זה חמוד, אבל סביר להניח שלא תחסמו כך את הסוכנות לביטחון לאומי. Privacy badger, פרויקט של EFF, פועל גם הוא בצורה דומה.

4. אבטחת האימייל שלכם

איך עליכם להגן על האימייל שלכם? הבעיה בשמירה על הסודיות של אימיילים קשה אף יותר: סביר להניח שגוגל ומייקרוסופט פשוט ימסרו את האימיילים שלכם לרשויות הממשלה אם וכאשר הן יידרשו לכך. מה עליכם לעשות?

- תוספים בטוחים: האפשרות הפשוטה ביותר, בהנחה שאתם משתמשים בשירותי אימייל נפוצים כמו יאהו וגוגל, היא להתקין את תוסף הדפדפן Mailvelope ולוודא שגם הנמען שלכם עושה זאת. התוסף הזה פשוט מצפין (ומפענח) את האימייל. תוסף דומה אך מוגבל לג'ימייל שנקרא SecureGmail יבצע עבודה דומה. אימיילים שעוברים דרך התוסף הזה מוצפנים ולא ניתנים לפענוח על ידי גוגל. עוד אפשרות היא Encrypted Communication, תוסף פשוט לשימוש לדפדפן פיירפוקס. בשבילו תצטרכו סיסמה שאליה יש גישה לנמען - אבל זכרו לעולם לא להעביר את הסיסמה במייל.

- ספקיות אימייל מאובטחות: Hushmail הוא דוגמה לשירות אימייל שמספק אבטחה טובה יותר מזו שנמצאת בשימוש הרשתות הנפוצות יותר, אבל יתכן שהוא ייאלץ למסור אימיילים לממשל ארה"ב בהינתן צו משפטי, והוא מנהל רישום כתובות IP. שירות אימייל נוסף עם רמות אבטחה ומאפיינים דומים הוא Kolab Now, שמתגאה, בין היתר, בכך שהוא מאחסן מידע באופן בלעדי בשווייץ.

- כתובות אימייל חד פעמיות (DEA): אלה כתובות אימייל שנוצרות אד הוק, למטרה מסוימת בלבד, והן אנונימיות לחלוטין ונמחקות מיד לאחר השימוש. הפתרון הזה, שנמצא בשימוש נפוץ בעת רישום לשירותים שונים על מנת להימנע מספאם, הוא גם פתרון מעולה לשמירה על אנונימיות. עם זאת, לא הייתי מייעץ לעיתונאים לתקשר עם המקורות שלהם באמצעותו, מכיוון שאבטחה היא לא הצד החזק שלו. יש עשרות שירותי אימייל זמניים כאלה, אבל הגארדיאן הבריטי, למשל, המליץ עלGuerilla Mail ו-Mailinator.. השימוש ב-Guerilla Mail על דפדפן Tor מבטיח שאפילו הם לא יוכלו לקשר בין כתובת ה-IP שלכם לכתובת האימייל שלכם. כמו כן, אם תשתמשו בתוכנה להצפנת אימיילים, כמו GnuGP, על גבי Tor, תהיו ערוכים ומאובטחים. אז בואו נדבר קצת על הצפנת אימייל.

- הצפנת המייל שלכם :מגזין Wired קיבל את ההמלצה הזאת ממיכה לי, טכנולוג ממוקד פרטיות שעבד עם EFF ועם First Look Media (כאן תמצאו ראיון שלי ערך עם אדוארד סנודן): הצפנת הודעות מייל ברשת יכולה להיות קשה. לעתים קרובות היא דורשת מהמשתמש להעתיק ולהדביק הודעות לחלונות טקסט ואז להשתמש ב-PGP כדי להצפין ולפענח אותן (PGP - פרטיות טובה למדי - היא תוכנת הצפנה שמספקת פרטיות קריפטוגרפית ואימות תעבורת מידע). לכן לי מציע הגדרת אימייל אחר, תוך שימוש בספקית אימייל ממוקדת פרטיות כמו net, תוכנת האימייל למוזילה Thunderbird, תוסף ההצפנה Enigmail, ותוסף נוסף בשם TorBirdy שמנתב את ההודעות שלו דרך Tor. כפי שריד ציין בראיון שלו עם קמפוהיס באתר journalism.co.uk, גרינוולד כמעט איבד את הסיפור על ה-NSA מפני שבתחילה הוא התעלם מההוראות של סנודן לגבי הצפנת אימיילים. במילים אחרות, אם אתם רוצים סיפור שיירשם בספרי ההיסטוריה, הגיוני להשתמש באבטחה. קמפוהיס מסכים שניתן לסמוך על PGP. כפי שהוא וריד מסבירים, עם הצפנת PGP יש לכם מפתח ציבורי, כמו מספר הטלפון הציבורי שלכם, ומפתח פרטי. את המפתח הציבורי אפשר לכתוב בביוגרפיות טוויטר, בכרטיסי ביקור, באתרים, או בכל מקום שבו העבודות שלכם מתפרסמות, אבל את המפתח הפרטי חייבים לשמור באופן מאובטח, כמו כל מידע רגיש אחר. ואז, כאשר מקור רוצה לשלוח מידע, הוא ישתמש במפתח הציבורי שלכם כדי להצפין את האימייל שלו, שרק המפתח הפרטי שלכם יכול לפענח. קמפוהיס המליץ על GNU Privacy Guard, גרסת קוד פתוח של PGP, פשוטה להתקנה ובעלת קהילת תמיכה פעילה. להצפנת קבצים, מידע וכוננים קשיחים, הוא מציע להיוועץ בספר האלקטרוני החינמי שלו "אבטחת מידע לעיתונאים", אותו כתב עם סילקי קרלו, שיצא לאור דרך CIJ, ובו יש הסבר מלא של התהליך. אם אכן תבחרו להצפין את ההודעה עצמה ללא קשר לספקית האימייל שלכם, שימוש בקובץ zip עם סיסמה זה רעיון טוב, ו-7ZIP הוא כלי מומלץ לשם כך.ך.

- בחזרה לבסיס: כן, אני יודע שאני חוזר לאבטחה בסיסית של אימיילים - אבל אנא נסו להימנע ממתחזים. שימו לב לשדה "מאת" באימייל שלכם וחפשו שגיאות כתיב קטנות; מישהו אחר יכול להתחזות למישהו שאתם מכירים. ומילה אחת אחרונה על הצפנת אימיילים: אחת הבעיות הממשיות שיש לקחת בחשבון היא שאפילו לאחר הצפנתם, לא הכול מוצפן. כתובות האימייל של השולח והנמען, שורת הנושא והשעה והתאריך של שליחת האימייל, כולם גלויים. רק קבצים מצורפים וההודעה עצמה הם המידע המוצפן.

5.מילות סיכום

יתכן ואלה העצות הקיצוניות ביותר שסקרתי בעת הכנת הספר האלקטרוני הזה.

כפי שמיכה לי ניסח זאת כשרואיין על פרטיות למגזין Wired: "אם המחשב שלכם נפרץ, המשחק נגמר. יצירת ארגז חול וירטואלי סביב ההתקשרויות המקוונות שלכם היא דרך טובה לשמור על שאר המערכת שלכם מוגנת. Tor היא מערכת מעולה ויכולה להפוך אתכם לאנונימיים. אבל אם נקודת הקצה שלכם נמצאת בסיכון, גם האנונימיות שלכם נמצאת בסיכון. אם אתם ממש צריכים לשמור על אנונימיות, אתם גם צריכים להיות מאובטחים מאוד".

והעיתונאית טוני לוקי מנסחת זאת במילים קשות אף יותר, במאמר שפורסם בספר אלקטרוני בנוגע לעתיד של עיתונות חוקרת חוצת גבולות עבור קרן ניימן בהרווארד : "יש עיתונאים, מדעני מחשב וחסידי פרטיות מודאגים כל-כך, שהם ממליצים לכתבים לעבור לסגנון האסכולה הישנה... ולהסתמך על ראיונות פנים אל פנים ועל דואר רגיל".

אני מקווה שעזרתי לאנשים בענף, ולאחרים, לאסוף מידע שיבהיר מה צריך ומה אפשר לעשות על מנת להבטיח את הביטחון שלכם ושל המקורות שלכם בזמנים הסוערים הללו.

6. רשימת מקורות לספר האלקטרוני הזה

- אבטחה לעיתונאים: איך להגן על המקורות ועל המידע שלכם

http://www.ire.org/blog/car-conference-blog/2016/03/12/security-journalists-how-keep-your-sources-and-you/ - איך לאבטח מידע, מקורות ואת עצמכם

http://www.ire.org/blog/car-conference-blog/2017/03/05/securing-data-sources-and-yourself/ - מעקב ואבטחה: האם כתבים וארגוני חדשות עושים מספיק על מנת להגן על מקורות?

http://niemanreports.org/articles/surveillance-and-security/ - חטטנות כתופעה עולמית: עתיד העיתונות החוקרת חוצת הגבולות

http://niemanreports.org/books/muckraking-goes-global-the-future-of-cross-border-investigative-journalism/ - המדריך האולטימטיבי לפרטיות ברשת

https://www.vpnmentor.com/blog/ultimate-guide-online-privacy/ - מה הוא מטמון DNS?

https://www.lifewire.com/what-is-a-dns-cache-817514 - איך להפוך כל מה שאתם עושים ברשת לאנונימי

https://www.wired.com/2014/06/be-anonymous-online/ - 19 דרכים להישאר אנונימי ולהגן על הפרטיות שלך ברשת

https://www.extremetech.com/internet/180485-the-ultimate-guide-to-staying-anonymous-and-protecting-your-privacy-online - אדוארד סנודן מסביר איך להחזיר את הפרטיות שלכם למוטב

https://www.extremetech.com/internet/180485-the-ultimate-guide-to-staying-anonymous-and-protecting-your-privacy-online - אבטחת מידע לעיתונאים: להישאר מאובטח ברשת

https://www.journalism.co.uk/news/information-security-for-journalists-/s2/a562525/ - הסוכנות לביטחון לאומי תוקפת את חסידי הפרטיות

http://files.gendo.nl/presentaties/CIJ_Infosec&countersurv_4-07-2014.pdf - משרד המשפטים של אובמה מאשים באופן רשמי עיתונאי בתיק הדלפה בביצוע פשעים

https://www.theguardian.com/commentisfree/2013/may/20/obama-doj-james-rosen-criminality - סודות הווטסאפ שלכם בטוחים עכשיו. אבל האח הגדול עדיין צופה בכם...

https://www.theguardian.com/commentisfree/2016/apr/10/whatsapp-encryption-billion-users-data-security - אובמה רודף אחר מדליפים ושולח אזהרה למלשינים

http://www.bloomberg.com/news/2012-10-18/obama-pursuing-leakers-sends-warning-to-whistle-blowers.html - 6 טעויות הצפנה שמובילות לפרצות מידע

https://www.crypteron.com/blog/the-real-problem-with-encryption/?gclid=Cj0KEQiA9P7FBRCtoO33_LGUtPQBEiQAU_tBgDgBzD9wIXv94vwhj3qwhc6ewEYY

eyjIeiXtMQiwF3caAsFn8P8HAQ

אנא הגיבו וספרו לנו כיצד ניתן לשפר את המאמר. המשוב שלכם חשוב!